Mit Veröffentlichung der Verordnung (EU) 2024/2847 am 20. November 2024 hat die Europäische Union den Cyber Resilience Act (CRA) eingeführt, der Cyber-Sicherheit bei Produkten mit digitalen Komponenten gesetzlich verankert. Der CRA verpflichtet Hersteller, Importeure und Händler, Cyber-Sicherheitsanforderungen über den gesamten Lebenszyklus von Produkten nachweisbar umzusetzen. Dazu gehören sichere Entwicklung „Secure by Design“, voreingestellte Sicherheitsfunktionen „Secure by Default“ und regelmäßige, kostenlose Sicherheitsupdates. Mitsubishi Electric zählt zu den Unternehmen, die den CRA frühzeitig in Entwicklung, Betrieb und Supportprozesse integriert haben, mit Fokus auf dokumentierte Maßnahmen, sichere Updates und standardkonforme Systemarchitekturen. Ab dem 11. September 2026 gelten Meldepflichten für aktiv ausgenutzte Sicherheitslücken, und ab dem 11. Dezember 2027 treten alle Anforderungen vollständig in Kraft. Damit wird der CRA zu einem zentralen Bestandteil der CE‑Konformitätsbewertung für digitale Industrieprodukte.

Verbindliche Prozesse für Betreiber vernetzter Anlagen

Der CRA schafft für Betreiber vernetzter Produktionsanlagen klare Rahmenbedingungen. Verbindliche Update- und Meldeprozesse erhöhen die Planbarkeit und reduzieren Cyberrisiken entlang der Lieferkette. Steuerungen, HMIs und Netzwerktechnologien müssen nicht nur funktional leistungsfähig, sondern auch cyberresilient und auditierbar sein. Diese Anforderungen zielen darauf ab, Manipulationen, unbefugte Zugriffe oder bekannte Schwachstellen systematisch zu verhindern und dokumentierte Maßnahmen nachweisbar zu machen.

Mitsubishi Electric integriert Cyber Resilience Act‑Vorgaben in Produktentwicklung und Support

Ein Beispiel für die Umsetzung der CRA‑Vorgaben findet sich bei Mitsubishi Electric: Das Unternehmen integriert Sicherheitsanforderungen konsequent in Entwicklung, Betrieb und Support. Ein Product Security Incident Response Team (PSIRT) koordiniert das Schwachstellenmanagement und veröffentlicht Gegenmaßnahmen. Darüber hinaus agiert Mitsubishi Electric als CVE Numbering Authority (CNA), um Sicherheitslücken eindeutig zu kennzeichnen und transparent zu kommunizieren.

Zu den zentralen technischen Maßnahmen gehören signierte Firmware‑Updates, rollenbasierte Zugriffskontrollensowie Monitoring-Konzepte, die den Betrieb schützen und Compliance sicherstellen. Die Orientierung an internationalen Standards wie IEC 62443‑4‑2 schafft eine belastbare Grundlage für Audit und Nachweisführung im Rahmen der CE‑Kennzeichnung.

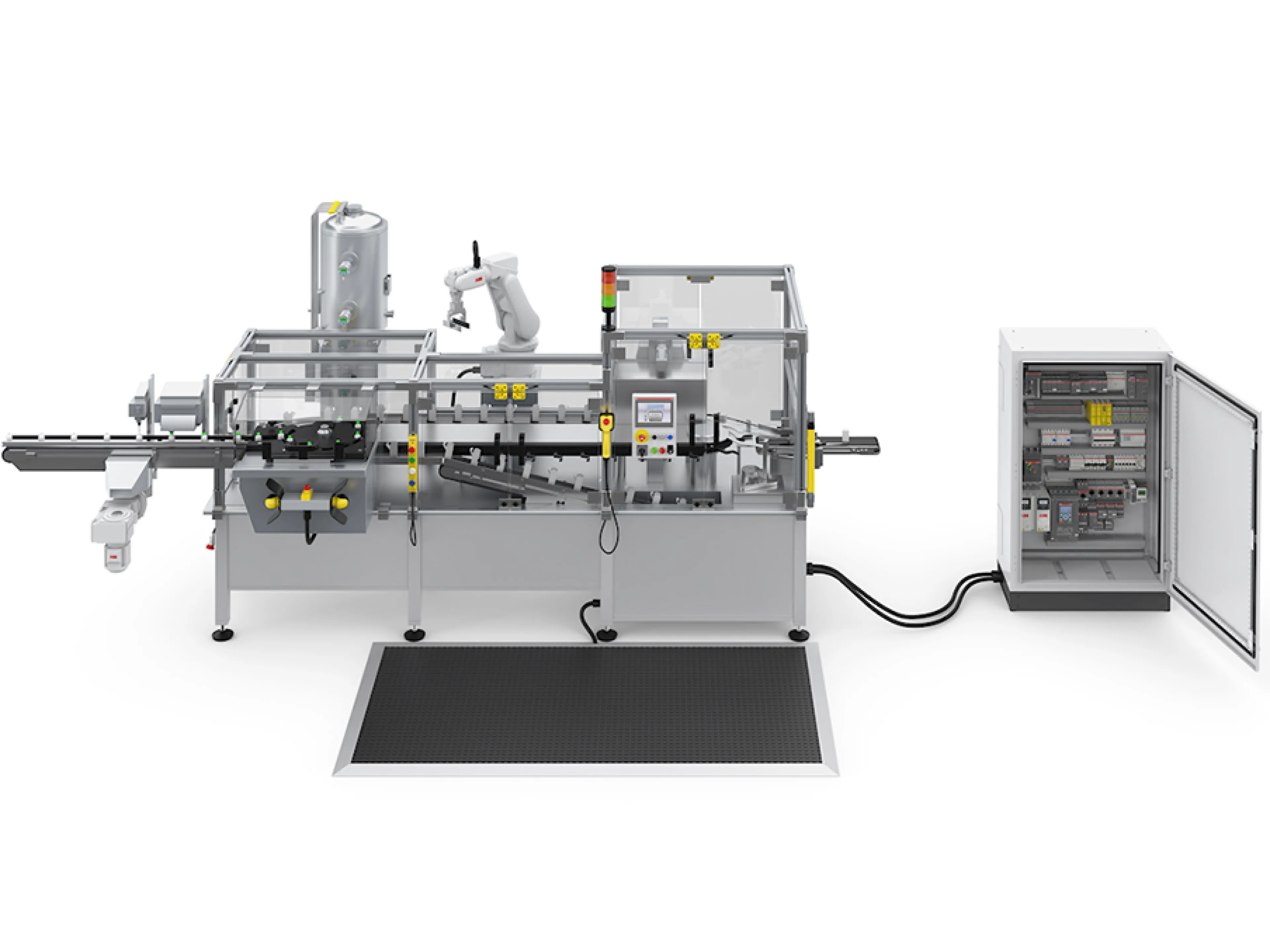

Praxisbeispiele: Von HMI bis SPS: Technische Maßnahmen für auditierbare Cyberresilienz

Moderne HMI‑Plattformen wie die neue „GOT3000“‑Serie nutzen signierte Firmware‑Updates, restriktive Standardkonfigurationen und rollenbasierte Benutzerverwaltung, um Angriffsflächen zu minimieren. SPS‑Systeme wie die Plattformen „MELSEC“ und „MX‑F“ werden durch getrennte Engineering‑ und Betriebsnetze, verschlüsselte Fernzugriffe und definierte Update‑Prozesse gegen Cyber-Angriffe resilient gemacht.

Typische Nachweise für CRA‑Konformität umfassen vollständige Software‑Bills‑of‑Material (SBOM), dokumentierte Patch‑ und Log‑Prozesse sowie die transparente Kommunikation der Supportzeiträume. Für Antriebe, Roboter und Engineering‑Software gelten vergleichbare Prinzipien: sichere Kommunikationspfade, offen gelegte CVEs und klare Lebenszyklus‑Supportzeiten erhöhen die Resilienz und unterstützen die Nachweisführung im Rahmen der CE-Kennzeichnung.

Regulatorischer Druck und wachsende Bedrohungslage

Die Relevanz des Cyber Resilience Act wird durch die aktuelle Bedrohungslage untermauert: Laut Dragos Report stieg die Zahl der Ransomware‑Angriffe auf Industrieorganisationen im Jahr 2024 gegenüber dem Vorjahr um mehr als 87 Prozent. Parallel verschärft die Umsetzung des NIS‑2‑Gesetzes in Deutschland die Anforderungen an Unternehmen. Seit Ende 2025 fallen rund 29.000 Unternehmen unter erweiterte Sicherheits‑ und Meldepflichten. In diesem Umfeld wird Cybersecurity ausdrücklich zur Leitungsaufgabe und ergänzt die Vorgaben des CRA entlang der industriellen Lieferkette.

Cyber Resilience Act: Chancen für mehr Vertrauen und Transparenz

Der CRA bietet über Compliance hinaus die Chance, Vertrauen in industrielle Systeme zu stärken. Mitsubishi Electric bietet Lösungsansätze für eine sichere, zukunftsfähige Produktion, von sicheren Firmware-Updates über Zugriffskontrollen bis hin zu Monitoring-Konzepten. Mit solchen Maßnahmen können Hersteller und Betreiber die Resilienz ihrer Lösungen erhöhen und gleichzeitig die Nachweisführung für Audits vereinfachen. Ergänzende Checklisten und Security Advisories erleichtern die praktische Umsetzung und schaffen Klarheit über notwendige Prozesse. Praxisnahe Beispiele wie feste Patch‑Fenster für HMIs oder Engineering‑Zugänge über abgesicherte Jump‑Hosts zeigen, wie Sicherheit und Produktivität in Einklang gebracht werden können.

Nozomi Networks-Übernahme: OT-Security als strategischer Baustein für den Cyber Resilience Act

Vor dem Hintergrund der CRA-Anforderungen baut Mitsubishi Electric auch sein Portfolio im Bereich OT-Security gezielt aus. Ende Januar 2026 hat das Unternehmen für rund 883 Millionen Dollar den US-amerikanischen Anbieter Nozomi Networks vollständig übernommen. Nozomi entwickelt und vertreibt Sicherheitslösungen für OT- und IoT-Umgebungen und ist insbesondere in kritischen Infrastruktursektoren wie Energie, Eisenbahn sowie in der Fertigungsindustrie etabliert. Durch die Integration als hundertprozentige Tochtergesellschaft erweitert Mitsubishi Electric sein Cyber-Security-Softwareangebot deutlich. Ziel ist es, Kunden nicht nur bei der Einhaltung regulatorischer Vorgaben wie dem Cyber Resilience Act zu beraten, sondern auch technische Lösungen bereitzustellen, die sowohl klassische IT-Sicherheit als auch die Absicherung von Maschinen- und Produktionsnetzen abdecken.